Как защитить криптовалютные активы: общие принципы безопасности

Оглавление

Хранение криптовалютных активов: выбор кошелька

Прежде чем инвестировать в криптовалюты, нужно озаботиться вопросом того, где их хранить. Для этого используют так называемые криптовалютные кошельки. Они бывают аппаратными, мобильными, онлайн или настольными.

Поговорим о последних. Для работы с настольным кошельком используйте отдельный ноутбук. Устанавливайте программное обеспечение, скачанное только с официальных сайтов проектов. При выборе кошельков, в первую очередь, обращайте внимание на возможность хранения приватных ключей, сид-фраз, бекап-файлов и прочих возможностей восстановления доступа к криптоактивам.

Из популярных мультивалютных кошельков для ПК можно выделить Exodus и Jaxx. У последнего также есть приложения для мобильных платформ iOS и Android. Еще одним решением для смартфонов может стать Coinomi.

Хранение ключей

При создании кошелька генерируется два криптографических ключа — публичный и приватный.

Публичный ключ — уникальный адрес, который используется в цепочке блоков. Каждый участник сети может видеть его. Он представляет собой набор букв и цифр, сгенерированных на основе приватного ключа, который идентифицирует отправителя или получателя средств. Публичный ключ выглядит так:

1EHNa6Q4Jz2uvNExL497mE43ikXhwF6kZm

Приватный ключ является важным инструментом для контроля криптовалютного кошелька и известен только владельцу. Публичный и приватный ключи неотделимы друг от друга. Их связь основывается на математических функциях. При установке кошелька вам нужно надежно сохранить ключи к нему. Приватный ключ выглядит примерно так:

Kww7JK3xU89Cyn1CMExz11xcjbcGA7qxg57CDkirkQ9NJyRhr5Cg

Где и как не стоит хранить приватные ключи

Не стоит хранить ключи в открытом виде на устройстве:

- его могут заразить вирусом и похитить данные;

- получив доступ к устройству, злоумышленник доберется и к ключам;

- если вы потеряете или сломаете устройство, доступ к валютам будет потерян.

Не стоит использовать для хранения ключей в открытом виде популярные облачные хранилища вроде Google Drive, “Яндекс.Диск”, Dropbox, Evernote, почтовые сервисы Gmail, Yandex и другие, потому что:

- аккаунт могут взломать и похитить данные;

- найденная уязвимость в работе популярного сервиса может привести к утечке данных;

- при запросе силовых структур компании будут обязаны предоставить доступ к данным, даже если вы их удалите. Техническая информация хранится от шести месяцев до 10 лет в зависимости от юрисдикции, где зарегистрирована компания.

Не стоит хранить ключи в открытом виде на внешних жестких дисках и флешках, потому что:

- устройство может сломаться;

- им могут завладеть злоумышленники;

- устройство можно потерять.

Не стоит печатать ключи на бумаге, если вы полностью неуверены в безопасности хранения документа.

Как хранить ключи безопасно

В первую очередь нужно понимать — у вас всегда должна быть резервная копия ключей. Иными словами, их нужно хранить минимум в двух экземплярах.

Если вы держите ключи на компьютере, внешних жестких дисках, смартфонах или облачных хранилищах, описанных выше, то стоит помнить главное — всегда используйте программное шифрование файла с приватными ключами. Тогда, получив к нему доступ, злоумышленник ничего не сможет сделать с кошельком.

Если ключи хранятся на USB-флешке, нужно предпринять такие шаги:

- использовать программное шифрование файлов;

- использовать флешки с аппаратным шифрованием.

Если к приватным ключами нужен постоянный доступ из любой точки мира с любого устройства, то стоит смотреть в направлении своего облачного хранилища. Подойти к этому решению можно так:

- самостоятельно настроить облачное решение с помощью продукта с открытым исходным кодом OwnCloud. В качестве устройства хранения подойдут сервисы вроде Amazon S3 с применением блочного шифрования. Но настроить такое решение достаточно сложно;

- арендовать готовое решения OwnCloud под ключ.

Хранить приватные ключи от кошельков можно также в децентрализованных облачных сервисах на основе блокчейна вроде Storj, Genaro Network, SIA, MaidSafe и других. Наиболее сильным решением пока выглядит Storj, хотя у него еще нет клиентов для мобильных платформ Android и iOS.

Для надежного и безопасного хранения можно использовать несколько из описанных вариантов: облако, один из аппаратных вариантов и собственный ПК. В любом случае всегда помните о необходимости шифрования данных.

Правила хранения информации по доступу к кошелькам

Любые файлы с приватными ключами, парольными фразами к кошельку и одноразовые пароли для двухфакторной аутентификации должны:

- храниться исключительно и только в зашифрованном виде в специальном файле-контейнере с именем, не привлекающем внимания и нетипичным расширением вроде .mp3, .avi. Файлы кошельков разных криптовалют обычно имеют крайне малые размеры, поэтому в один файл-контейнер может поместиться очень много кошельков;

- с криптоактивами стоит работать только на специально выделенном для этого ноутбуке;

- никто, кроме вас (и тех людей, которые могут унаследовать криптоактивы), не должен знать о цели использования такого ноутбука и других носителей, на которых расположены файлы с ключами доступа.

Инструкция по шифрованию файлов с помощью VeraCrypt

Шифрование диска — технология защиты информации, переводящая данные на диске в нечитаемый код, который нелегальный пользователь не сможет легко расшифровать. Для этого используют специальное программное или аппаратное обеспечение, которое шифрует каждый бит хранилища.

Почему VeraCrypt?

VeraCrypt — программное обеспечение, используемое для шифрования «на лету». VeraCrypt — бесплатный и открытый проект, который запустился 22 июня 2013 года, отделившись от продукта TrueCrypt. Его поддержкой и развитием занимается французский специалиста Мунир Идрасси, основатель компании IDRIX.

VeraCrypt позволяет создавать зашифрованные контейнеры на дисках и шифровать раздел или весь диск, включая системный раздел. Как утверждают разработчики, в ПО реализованы повышающие безопасность алгоритмы, что «делает программу невосприимчивой к последним достижениям в атаке перебором».

Установка VeraCrypt

Скачать программу можно c официального сайта.

- Распакуйте все файлы из архива в папку с установленной программой.

- Запустите VeraCrypt. Возможно, русский язык активируется сам, если вы используете русскоязычный интерфейс Windows. В противном случае зайдите в «Настройки» (Settings) — «Язык» (Language) и выберите нужный.

- На этом установка VeraCrypt завершена. Переходим к руководству по использованию.

Использование VeraCrypt

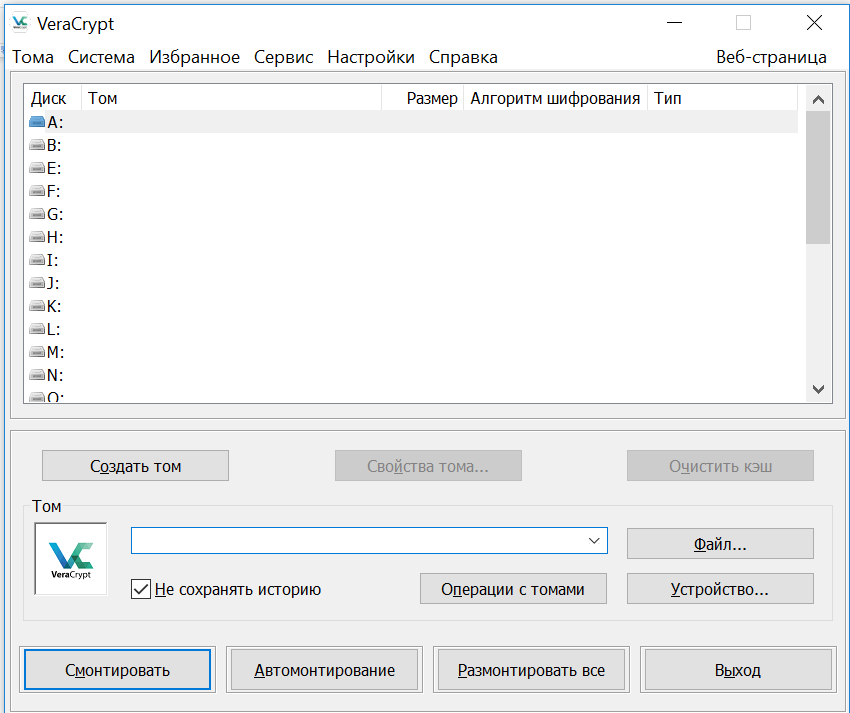

Вы установили и запустили программу (на скриншотах будет VeraCrypt на русском языке). Первое, что потребуется сделать — создать том. Для этого нажмите соответствующую кнопку.

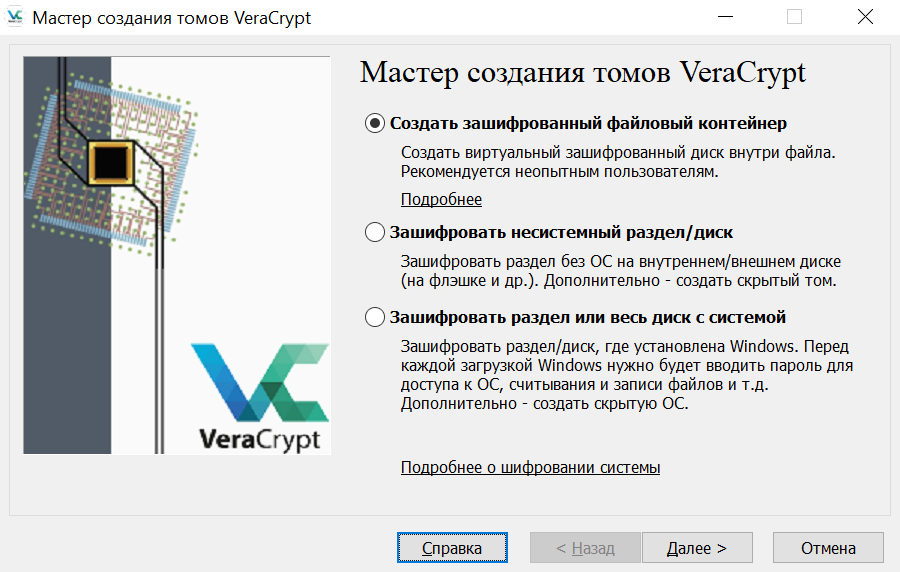

Откроется мастер создания томов VeraCrypt со следующими вариантами создания тома:

- Создать зашифрованный файловый контейнер (именно этот вариант мы и разберем).

- Зашифровать несистемный раздел или диск — подразумевается полное шифрование целого раздела, жесткого диска или внешнего накопителя, на которых не установлена операционная система.

- Зашифровать раздел или диск с системой — полное шифрование всего системного раздела с Windows. Для запуска операционной системы в последующем придется вводить пароль.

Выбираем «зашифрованный файловый контейнер» — самый простой из вариантов, достаточный, чтобы разобраться с принципом работы шифрования в VeraCrypt.

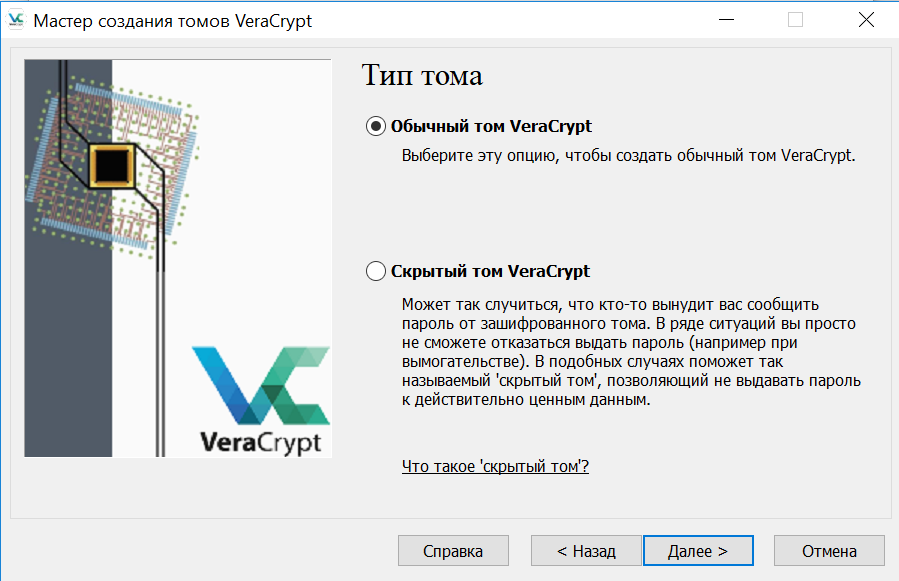

После, программа предложит выбрать создание обычного или скрытого тома.

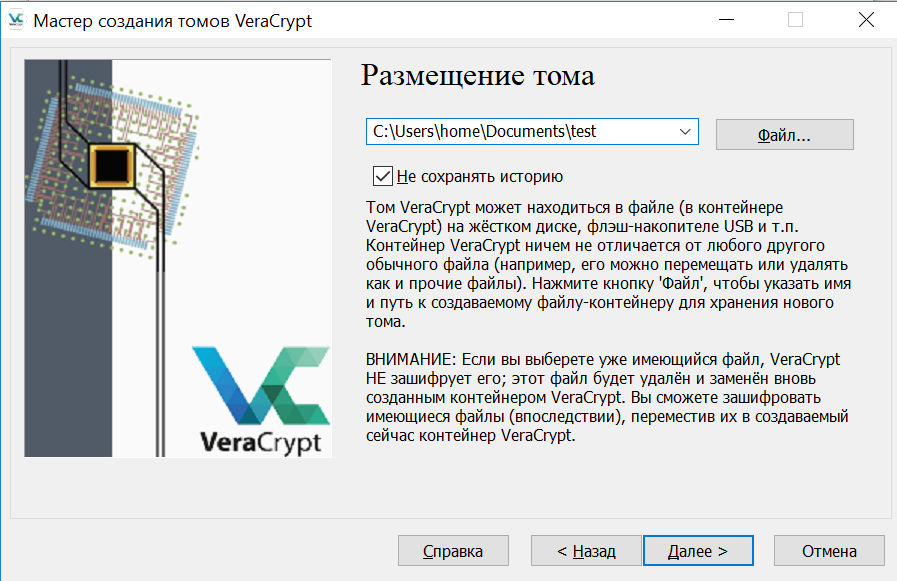

Следующий шаг — выбрать папку и файл, где будет располагаться зашифрованный том, поскольку мы выбрали создание файлового контейнера. Нажмите «Файл», перейдите к папке, в которой планируете хранить зашифрованный том, введите желаемое имя файла с расширением .tc (см. на картинке ниже), нажмите «Сохранить», а затем — «Далее» в мастере создания томов.

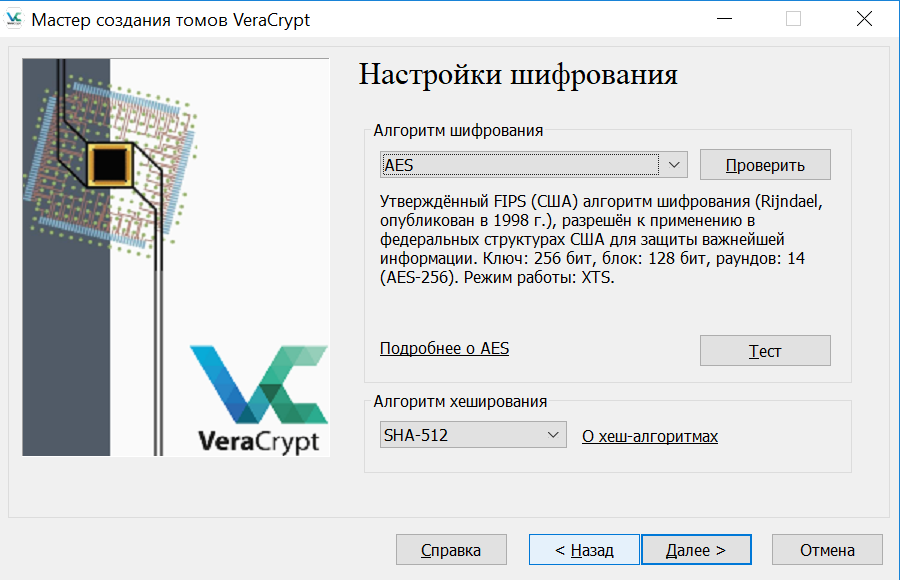

Следующий шаг настройки — выбор параметров шифрования. Для большинства задач, если вы не секретный агент, достаточно стандартных настроек. Можете не сомневаться — без специального оборудования раньше чем через несколько лет никто не сможет расшифровать данные.

Следующим этапом будет задание размера зашифрованного тома в зависимости от того, какой объем файлов вы планируете хранить в секрете.

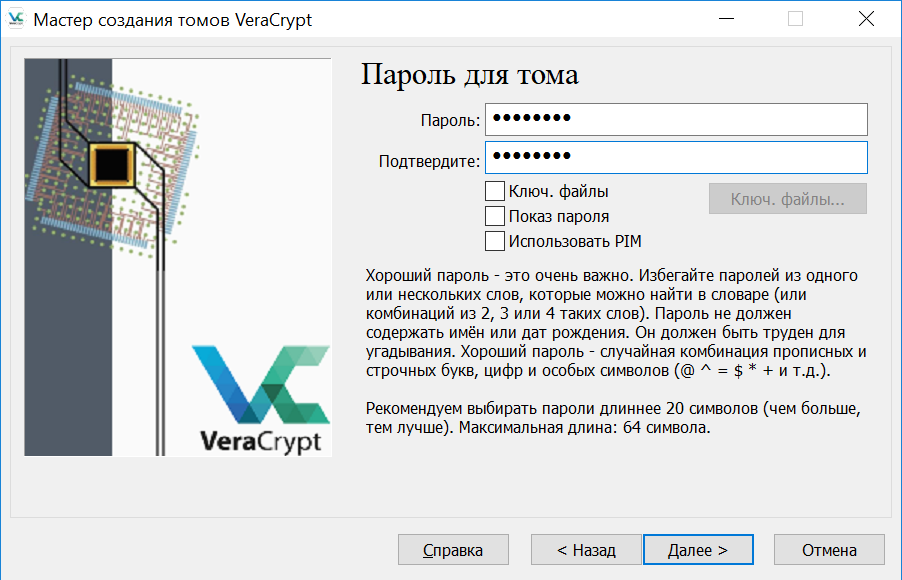

Нажмите «Далее» и вас попросят ввести пароль и подтверждение пароля на том. Если вы хотите действительно защитить файлы, следуйте рекомендациям, которые вы увидите в окне.

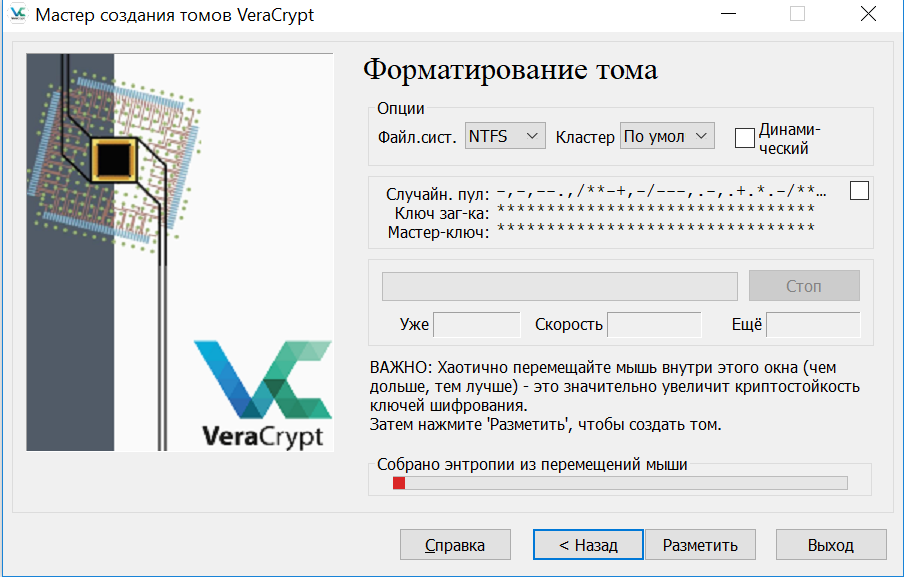

На этапе форматирования тома вам предложат перемещать мышь по окну для генерации случайных данных, которые помогут увеличить стойкость шифрования. Кроме этого, можно задать файловую систему тома (например, для хранения файлов больше 4 ГБ следует выбрать NTFS). Если этот шаг пройден, нажмите «Разместить», подождите немного, а когда увидите, что том был создан, выйдите из мастера создания томов VeraCrypt.

Работа с зашифрованным томом VeraCrypt

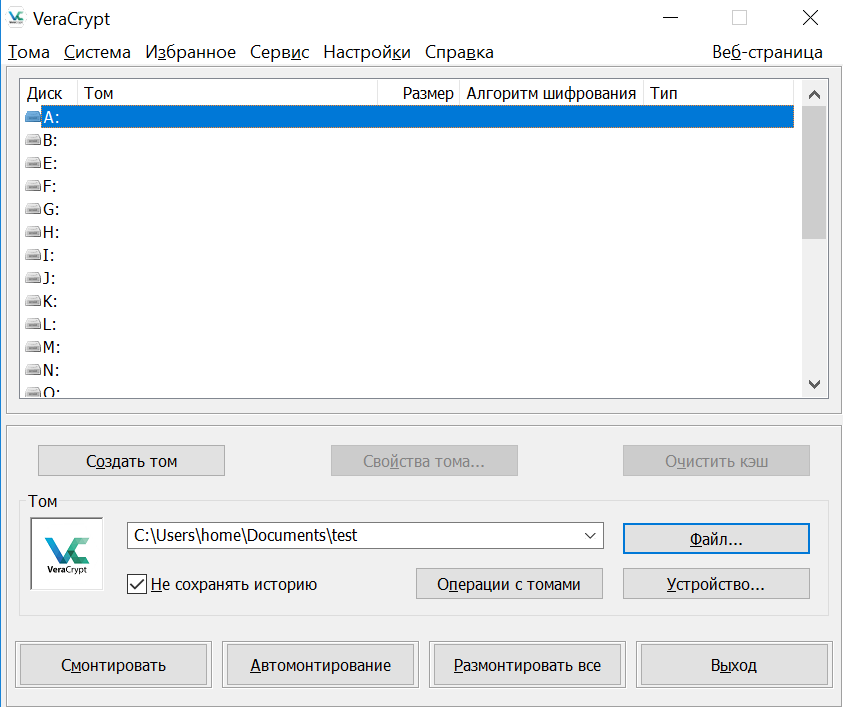

Следующий шаг — смонтировать зашифрованный том в системе. В главном окне VeraCrypt выберите букву диска, которая будет присвоена зашифрованному хранилищу и, нажав «Файл», укажите путь к файлу, который создавали ранее. Нажмите кнопку «Смонтировать», а затем укажите пароль, который устанавливали.

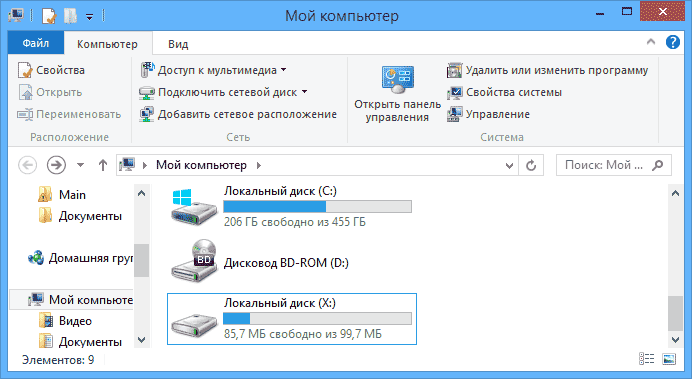

Смонтированный том отразится в главном окне VeraCrypt, а если открыть “Проводник” или «Мой компьютер», вы увидите там новый диск, который и представляет зашифрованный том.

Теперь при любых операциях с этим диском: сохранении файлов, работе с ними, документы шифруются «на лету». Завершив работу с зашифрованным томом VeraCrypt в главном окне программы, нажмите «Размонтировать». После этого, до очередного ввода пароля, данные будут недоступны посторонним.

Не забываем делать резервные копии зашифрованного файла.

Настройка и безопасное использование операционных систем

Использование шифрования — главная защита от злоумышленников. Но стоит поддерживать и безопасность операционной системы. Сделать это можно, если придерживаться таких правил:

- автоматическое обновление операционной системы должно всегда быть включено;

- регулярно проверяйте вручную наличие обновлений ОС;

- для скачивания установочных файлов кошельков не заходите ни на какие сайты, в том числе поисковые сервисы, кроме официальных сайтов проектов;

- не подключайте к ноутбуку для работы с криптоактивами посторонних носителей информации;

- не устанавливайте никаких программ, кроме кошельков и программ шифрования;

- после установки кошелька сделайте резервную копию, удалите файл кошелька и подключите его из резервной копии. Так вы убедитесь, что вы верно сделали копию. Удаление программы-кошелька не означает то, что вы удалили сам файл кошелька. Он обычно находится в папке C:\Users\User\AppData\Roaming (Windows);

- для Windows 10 всегда держите включенным встроенный защитник.

Настройка и безопасное использование браузеров

Один из векторов атаки, который могут использовать злоумышленники, — серфинг в интернете. Всегда стоит с осторожностью ходить по страницам сети и следить за актуальностью браузера:

- для работы с криптовалютами используйте браузеры Firefox или Chrome;

- скачивайте их только с официальных сайтов;

- браузеры всегда должны быть обновлены до последней версии;

- не устанавливайте и не используйте расширения и дополнения в браузере, если вы неуверены на 100% в их безопасности;

- нигде и никогда не переходите по рекламным ссылкам. Если пользуетесь поисковой системой, переходить можно только по живой выдаче поисковой системы, а не по рекламным объявлениям.

Безопасное использование почтовых сервисов

Еще один способом заразить ваш компьютер — фишинг через электронную почту. Для работы с почтой тоже есть правила безопасности:

- используйте отдельную почту для регистрации на биржах или хранения конфиденциальной информации, связанной с криптоактивами;

- не используйте почту на бесплатных популярных сервисах вроде Google Gmail, “Яндекс.Почта”, Yahoo, Baidu и других;

- используйте почту с шифрованием, например, Protonmail;

- не публикуйте почтовый адрес в интернете;

- не ведите через него переписку с людьми;

- не используйте его для подписок на сайтах ICO, получения новостей и прочих целей.

Обобщенные правила безопасности

- Для анонимизации (минимизации отслеживаемости связи «IP адрес — криптоадрес») криптоактивов, которые не обладают свойством анонимности, используйте их перемещения через монету Monero (XMR) на другой ваш адрес;

- не стоит хранить криптоактивы на сторонних онлайн-сервисах вроде web-кошельков, поскольку ключами доступа владеют они, а не вы;

- не демонстрируйте владение криптоактивами или фермами майнинга в социальных сетях, Telegram-каналах, на фотографиях, видео на YouTube и других социальных платформах;

- не упоминайте о владении криптоактивами в компаниях «знакомых», «дальних» друзей и разговорах с людьми с сомнительной для вас репутацией;

- не давайте советы по инвестированию в конкретные криптоактивы другим людям, поскольку ответственность за негативный результат ляжет на вас;

- управляйте своими эмоциями – гордость, геройство, хвастовство вызовут только зависть и недоброжелательность со стороны людей;

- максимально сохраняйте анонимность в сфере криптоактивов;

- не участвуйте в памп-группах, которые занимаются манипуляцией ценой на торгах с целью извлечения прибыли. Это биржевое мошенничество. В США за стратегию Pump&Dump предусмотрено уголовное наказание. В связи с тем, что рынок криптовалюты только в процессе формирования, то управление со стороны регулятора пока запаздывает;

- не участвуйте в криптопроектах, которые построены на схемах привлечения инвесторов в проект на основе технологий многоуровневого маркетинга (MLM). Применение таких механизмов предполагает использование партнерских (реферальных) программ в виде каскадного вознаграждения людей (чем больше людей привлек, тем больше денег получил), которые занимаются привлечением других участников без должных финансовых знаний. Такие проекты — новая форма финансовой пирамиды с увеличенным сроком действия (вывод денег из проекта ограничивают, чтобы многие пользователи не смогли забрать сразу крупные суммы за короткий промежуток времени, что приводит к «обрушению» пирамиды).

Мутация финансовой пирамиды произошла на волне роста интереса к новой технологии блокчейн, которая пока находится вне сферы активного регулирования со стороны государства. Поэтому, прикрываясь свойствами данной технологии, ее активно используют неэтично. «Невидимый глазу удар» производится по эмоциям людей, которые в большинстве своем не умеют ими управлять. Как говорят профессионалы в сфере продаж, людей «качают» по эмоциям («социальный эффект толпы») с целью завлечения человека к вложению своих денег в проект с целью получения сверхприбылей.

Дополнительно нужно помнить, что у большинства людей нет финансовой грамотности по обращению со своими деньгами и управлению ими. Сейчас мошенники эффективно используют инструмент привлечения людей через блогосферу и YouTube-каналы, где некоторые видеоблогеры используют наработанную базу подписчиков для привлечения людей в проект, т.е. происходит монетизация данного наработанного ресурса подписчиков;

- не участвуйте в сомнительных проектах с резко агрессивной маркетинговой кампанией по привлечению участников в проект с целью получения ими сверхприбылей за короткие сроки («хайпы»);

- не публикуйте в социальных медиа (статьи, посты в группах социальных сетей, в Telegram и других медиа) призывов явных или, как вам кажется, неявных к участию в проектах с сомнительной репутацией. Если проект окажется мошенническим, вас привлечь к ответственности правоохранительные органы или крайне недовольные последовати.

Автор: Дмитрий Гинько, ведущий специалист Департамента портфелирования CRYPTONET GROUP