Уязвимость Telegram позволяла хакерам майнить Monero и красть данные. Пострадали только россияне

Сотрудники антивирусной компании “Лаборатория Касперского” обнаружили в Windows-клиенте Telegram уязвимость. Она позволяла хакерам майнить на компьютерах жертв Monero, ZCash и Fantomcoin. С помощью уязвимости злоумышленники также устанавливали бэкдоры, через которые затем могли красть зашифрованные файлы и переписку пользователей. Разработчики Telegram уже устранили проблему.

Как показало исследование антивирусной компании, злоумышленники, вероятней всего, были русскоязычными. Некоторые части вредоносного кода использовали русские слова, а в обнаруженных email-адресах хакеров фигурировали русские имена и слова. Все обнаруженные жертвы также находились в России.

Хакеры эксплуатировали уязвимость мессенджера с марта 2017 года. Обнаружить ее сотрудникам “Лаборатории Касперского” удалось лишь октябре прошлого года. Уязвимость, которая срабатывала только для Windows-клиента Telegram, состояла в использовании специального Unicode-символа, который переводит левосторонний текст в правосторонний.

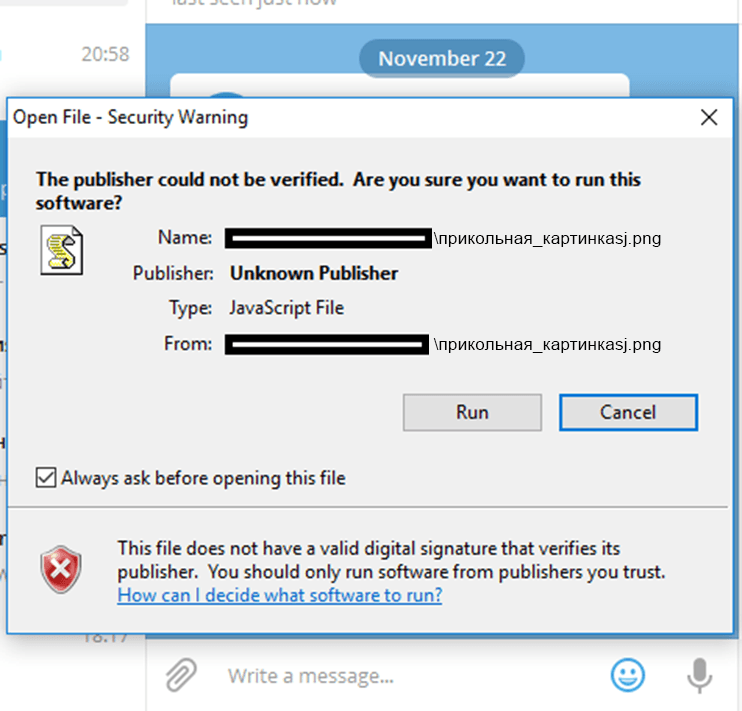

Жертва получала от хакеров файл с фактическим названием прикольная_картинка*U+202E*gnp.js. Текст U+202E — символ Юникода, который следующие за ним буквы и знаки препинания напишет справа налево. В результате на экране пользователя название файла выглядело так: прикольная_картинкаsj.png.

Ни о чем не догадываясь, жертва скачивала вместо изображения исполняемый файл, который затем часто запускала. После запуска зловред действительно показывает «прикольную картинку», чтобы усыпить внимание. Но затем троян, в зависимости от конфигурации, использовался для майнинга или установки бэкдора.

Хотя уязвимость уже устранена, случай показывает, что не стоит запускать к исполнению неизвестные файлы.